Un ABIS est une solution d’identification multi-biométrique pour des applications d’identité.

Un système d’identification biométrique automatisé (ABIS) est une technologie sophistiquée qui compare les caractéristiques biométriques d’un individu, telles que les empreintes digitales, la reconnaissance faciale ou les scans de l’iris, à une base de données afin de vérifier l’identité. Le processus commence par la capture des données biométriques, où un scanner ou une caméra enregistre les caractéristiques physiques uniques de l’individu. Ces données sont ensuite converties en format numérique, créant ainsi un modèle biométrique. Lorsqu’une identification est nécessaire, le système compare la capture en direct des données biométriques aux modèles stockés dans la base de données. S’il y a correspondance, le système confirme l’identité de la personne. Un ABIS est largement utilisé à des fins de sécurité, de contrôle de l’immigration et d’application de la loi, car il permet d’identifier les personnes avec une grande précision.

Fonctionnalités incluses

Données biométriques

Capture les données biométriques à l’aide de matériel tel que des scanners d’empreintes digitales ou des caméras de reconnaissance faciale afin de garantir la précision de la collecte des échantillons biométriques.

Logiciel d’enrôlement

Gère la saisie initiale, l’évaluation de la qualité et l’extraction des caractéristiques des données biométriques, en veillant à ce que des modèles de haute qualité soient créés pour le stockage et la comparaison.

Base de données

Stocke les modèles biométriques et les métadonnées associées dans une base de données sécurisée et évolutive, conçue pour gérer de grands volumes de données et des processus de comparaison efficaces.

Moteur de correspondance

Compare les échantillons biométriques capturés avec les modèles stockés en utilisant des algorithmes avancés et des techniques d’apprentissage automatique, garantissant une identification rapide et précise.

Middleware

Facilite la communication et l’intégration entre les différentes composantes de l’ABIS, y compris les dispositifs de capture des données, la base de données biométriques et les systèmes externes.

Outils administration

Donne aux utilisateurs la possibilité de gérer l’ABIS, de contrôler ses performances et d’effectuer les tâches de maintenance nécessaires Permettre l’enregistrement, la recherche et la vérification des données biométriques par l’intermédiaire d’interfaces.

Sécurité et vie privée

Assure la protection et la confidentialité des données biométriques dans l’ensemble du système grâce à des mesures de sécurité et des contrôles de la vie privée solides, y compris le cryptage, les contrôles d’accès et la conformité aux réglementations.

Rapport et analyse

Génére des rapports et analyser les performances du système, les statistiques d’utilisation et les résultats des correspondances biométriques, afin de faciliter la prise de décision et d’améliorer le processus d’identification biométrique.

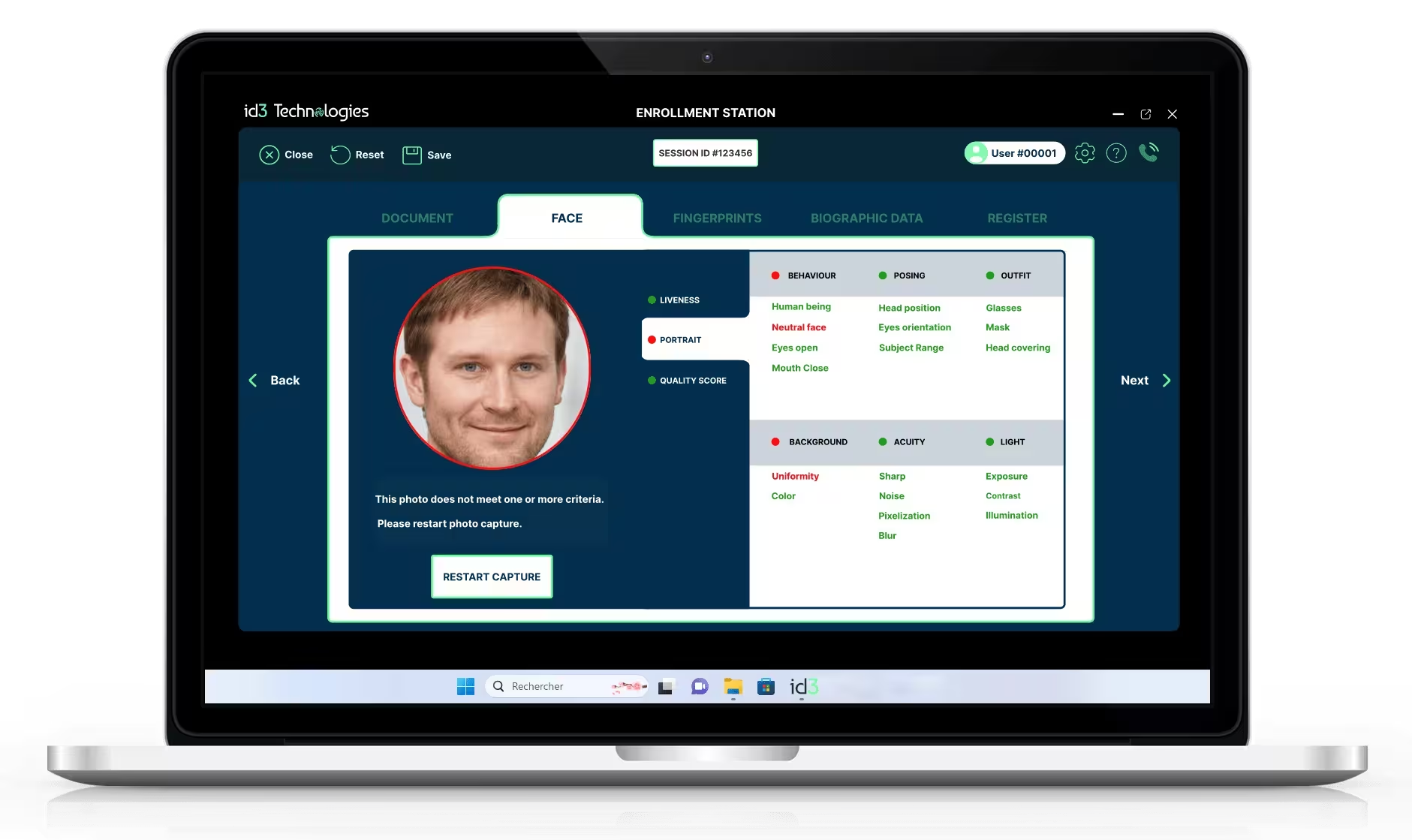

Qualité élevée des données biométriques.

Logiciel d’enrôlement.

Lors de l’enrôlement il est crucial d’enregistrer des données biométriques et biographiques de haute qualité dans le système d’identification biométrique automatisé. Notre logiciel d’enrôlement capture les données biométriques tels que des empreintes digitales ou des visages et il évalue ensuite la qualité des images pour répondre à des normes prédéfinies, garantissant ainsi la fiabilité des données. Enfin, il extrait les caractéristiques uniques des données biométriques pour créer les gabarits qui seront utilisés pour l’identification des personnes. Ce processus structuré permet de maintenir les normes les plus élevées en matière de qualité des données comme les normes ICAO, ce qui se traduit par des un ABIS plus précis et fiables.

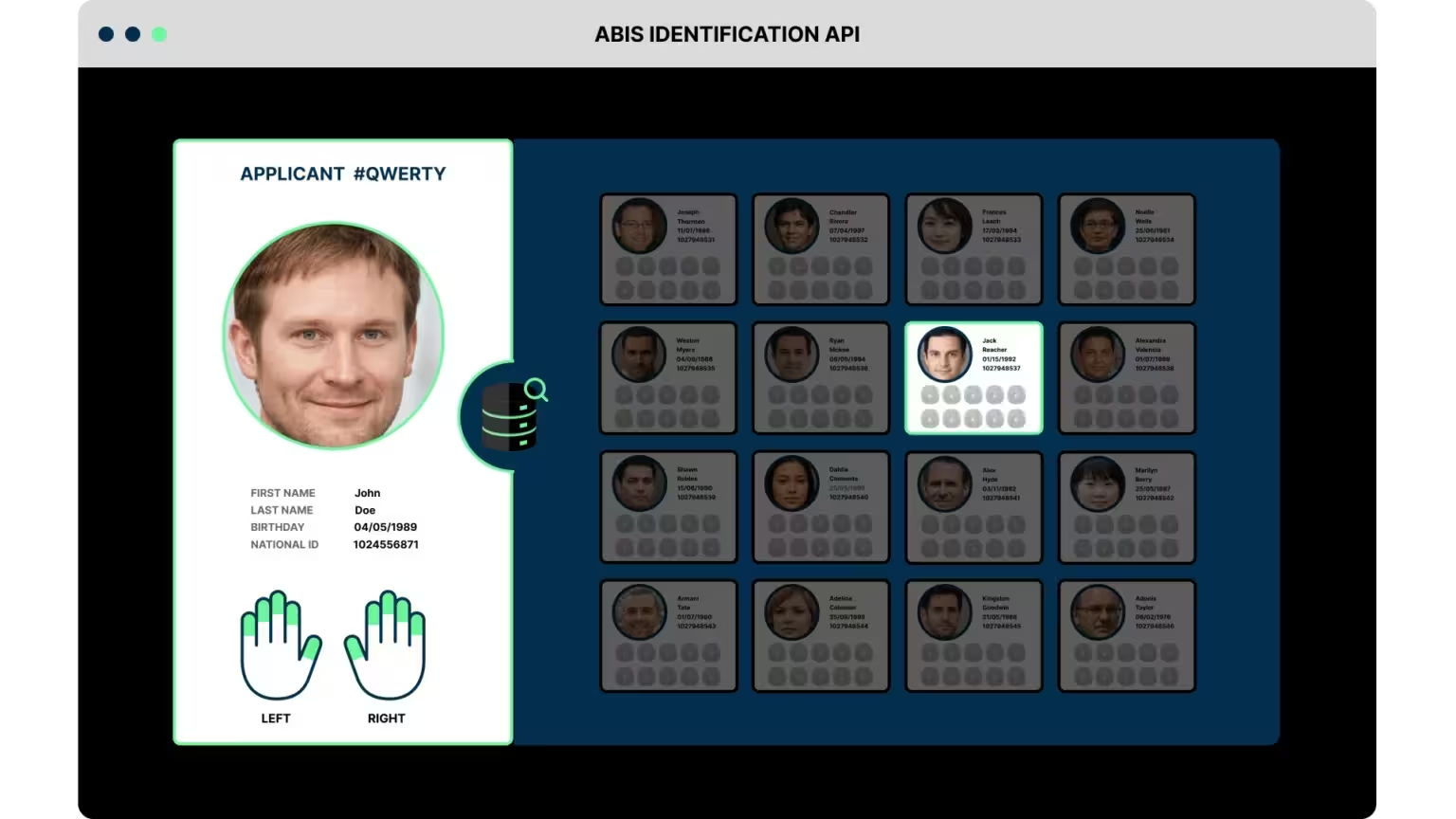

Identification à grande échelle.

Processus de déduplication.

Une fois enregistré, le système compare les données biométriques de la personne avec les enregistrements existants afin de déterminer si l’identité est unique ou non. Notre serveur de correspondance ABIS effectue un processus d’identification 1:N par rapport à la base de données de référence et renvoie des scores de correspondance pour chaque identité. Les seuils de comparaison (FMR/FNMR) peuvent être configurés en fonction des besoins du client. Si aucune correspondance potentielle n’est trouvée, l’identité du candidat est enregistrée comme nouvelle référence dans la base de données.

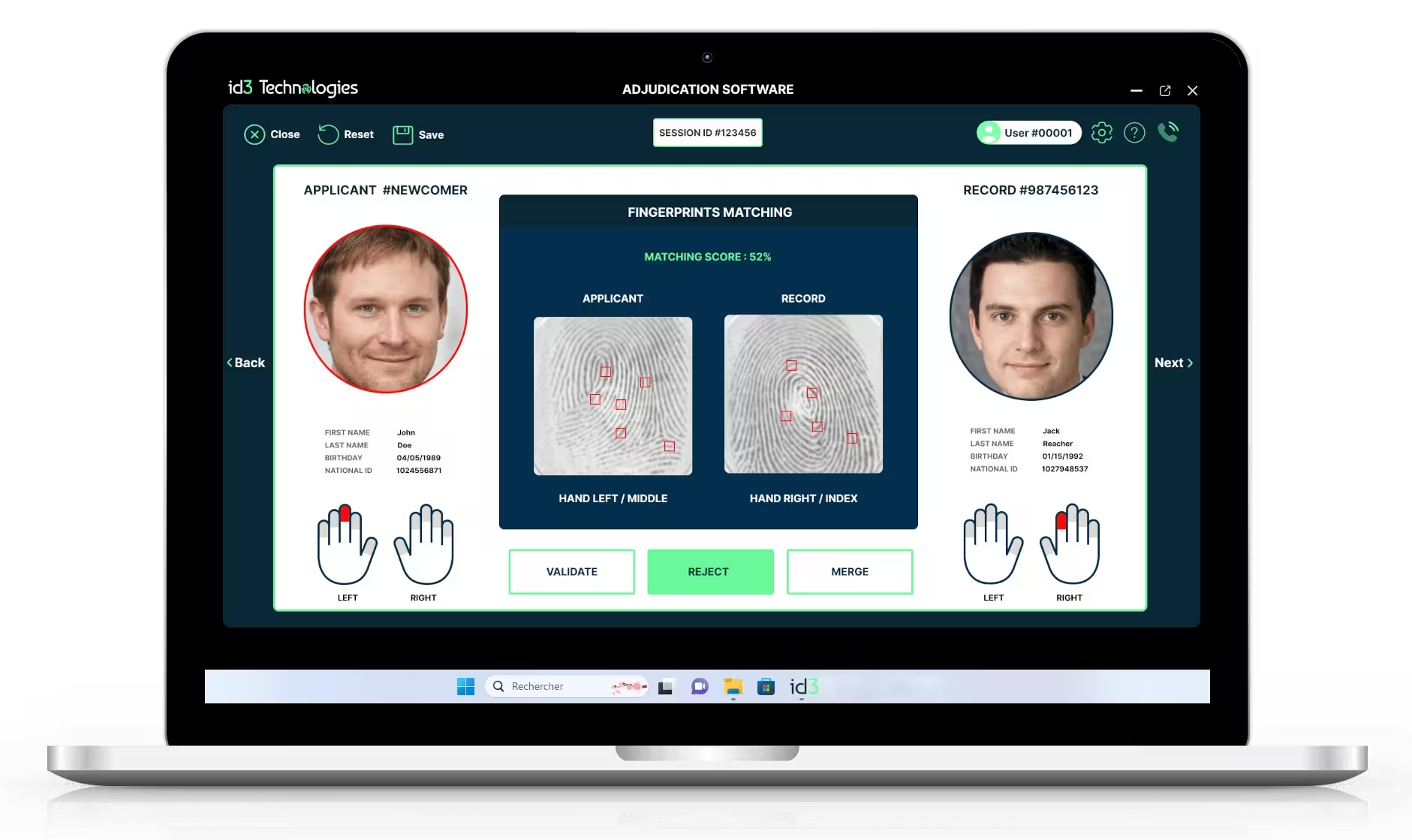

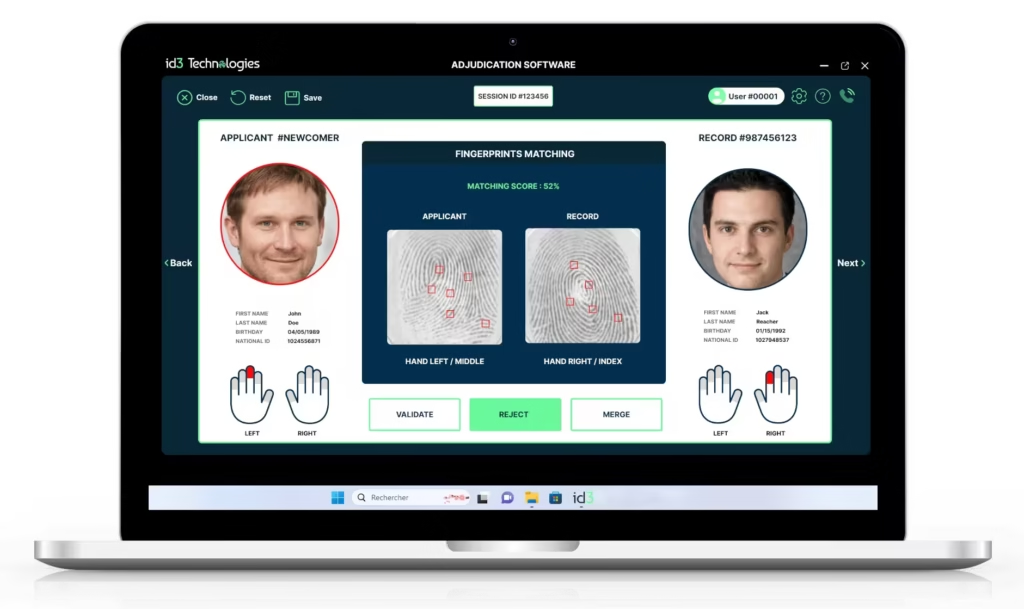

Aide à la décision.

Outil d’adjudication.

Après les étapes de dédoublonnage automatisé, un adjudicateur intervient. Son rôle est essentiel. Il examine les résultats du système automatisé d’identification biométrique ou d’autres processus de comparaison. Sur la base des éléments de preuve, il prend une décision globale : « concordance » (si les données biométriques correspondent à un dossier existant) ou “non-concordance” (si elles ne correspondent pas). Cette décision manuelle garantit la précision du système et évite les faux positifs ou négatifs.

Identity Management System.

An Identity Management System (IMS) is a comprehensive framework that encompasses processes and technologies used to manage and secure user identities within an organization. An IMS ensures that users (employees, customers, suppliers) have appropriate access to specific applications, preventing internal vulnerabilities and distinguishing legitimate users from potential attackers.Here are the key components of an IMS.

User Registration and Provisioning

The process begins with user registration, where individuals provide their identity information such as name, email, and other relevant details. The IMS then validates this information and assigns a unique identifier to each user. User provisioning involves granting appropriate access rights and privileges based on roles, responsibilities, or organizational hierarchy.

Authentication

Authentication is the process of verifying the identity of users attempting to access the system. IMS employs various authentication methods such as passwords, biometrics (fingerprint, retina scan, etc.), tokens, or multi-factor authentication (MFA) for enhanced security. Upon successful authentication, users are granted access to authorized resources based on their assigned roles and permissions. Authorization determines what actions users are permitted to perform within the system. IMS uses access control policies configured by administrators to enforce authorization rules. These policies define who can access specific resources, what operations they can perform, and under what conditions

Single Sign-On (SSO)

SSO is a feature of IMS that allows users to access multiple applications or systems with a single set of credentials. Once authenticated to one application, users can seamlessly access other authorized applications without having to log in again. This enhances user experience and productivity while simplifying password management for users and reducing the risk of password-related security issues.

Identity Federation

Identity Federation enables trust relationships between different IMS instances or between an organization and external service providers. It allows users from one organization to access resources in another organization’s IMS seamlessly, without the need for separate authentication. This is particularly useful in collaborative environments, where organizations need to share resources securely across boundaries.

Lifecycle Management

IMS manages the entire lifecycle of user identities, from initial registration to eventual de-provisioning. It includes processes such as account creation, modification (e.g., role changes, updates to user attributes), suspension, reactivation, and termination. Proper lifecycle management ensures that user access remains aligned with business requirements and security policies throughout their association with the organization. IMS logs and monitors user activities within the system for auditing and compliance purposes. It maintains detailed records of authentication events, access requests, and administrative actions. These audit logs help organizations track user behavior, detect anomalies, and demonstrate compliance with regulatory requirements.

Integration with Directory Services

IMS often integrates with directory services such as LDAP (Lightweight Directory Access Protocol) or Active Directory for centralized user management. This integration streamlines user provisioning, authentication, and authorization processes by leveraging existing user data stored in the directory.

Applications

Contrôle aux frontières

Sécuriser le contrôle aux frontières en vérifiant l’identité des voyageurs à l’aide d’un système d’identification biométrique automatisé utilisant les empreintes digitales et/ou la reconnaissance faciale.

Identification criminelle

Aider les forces de l’ordre en comparant les données biométriques des scènes de crime avec les bases de données existantes afin d’identifier avec précision les suspects et les criminels.

La santé

Garantir un accès sécurisé aux informations sur les patients et aux dossiers médicaux dans le secteur des soins de santé, en protégeant contre l’usurpation d’identité et en maintenant l’intégrité des données.

Services financiers

Renforcer la sécurité dans le secteur bancaire en utilisant l’authentification biométrique pour prévenir la fraude et s’assurer que seuls les utilisateurs autorisés peuvent accéder aux comptes financiers et effectuer des transactions.

Découvrez nos technologies.

Contactez nous pour en savoir plus sur nos solutions et découvrir comment elles peuvent transformer vos produits et services.